L’entreprise s’est considérablement complexifiée au cours des dernières décennies mais son principal objectif reste immuable : produire et commercialiser afin d’en dégager un profit. Fort est de constater que l’écosystème ‘’start-up’’ a fait preuve d’une remarquable amnésie en privilégiant, à coups de levées de fonds spectaculaires, l’hypercroissance à la rentabilité. La hausse des taux d’intérêt et l’assèchement des liquidités sur les marchés vont sonner la fin de la récréation, la fin de l’argent facile, la fin des valorisations extravagantes en regard des pertes abyssales ! Ne serait-ce donc pas tout simplement la fin du monde fantasmé de la ‘’start-up nation’’ et le retour aux fondamentaux si chers à Cyllene ?

Category: All

Cyllene Newsletter - Third Quarter 2022

After a scorching summer, let's expect an equally hot autumn with a shortage of just about everything, starting with energy of course - the kind we put in our engines, but obviously also the kind that feeds human beings, since the shortage of resources seems even more glaring than that of petrol, gas or electricity... A shortage that we're trying to stem with a lot of aid and subsidies, but isn't it precisely the opposite that should be practiced in order to revitalize everything?

Protect and back up your data with Cyllene and Cohesity

Découvrez comment être serein quant à la protection et à la sauvegarde de vos données en visionnant nos 3 spots vidéos.

Chapitre 1- Pas besoin d’apprendre à remonter le temps. Anticipez.

Chapitre 2 – Vous allez adorer faire perdre du temps aux hackers… Faites le avec nous !

Chapitre 3 – N’en arrivez pas à de telles extrémités. Protégez-vous !

Nos vidéos ont été réalisées en partenariat avec Cohesity, spécialiste de la protection et de la sauvegarde des données !

Safety bulletin n°21

L’été est là et si la période des congés a commencé, notre vigilance ne doit en être qu’accrue. C’est en effet lors des congés de Juillet et d’Aout que l’on constate le plus de fraude « au Président », les malveillants profitants les absences au sein des services financiers et achats et de la Direction.

Au cours des derniers mois le périmètre CYLLENE a poursuivi son évolution: installation du site de Procession, rachat de la société AW Innovate (strasbourg), et nouvel actionnariat 100% français, toujours dans la même logique de souveraineté. La désignation de Jean Baptiste Courtin comme RSSI adjoint s’inscrit dans le développement de la Fonction Sécurité, dont nous reparlerons bientôt.

L’offre Cyber est maintenant mature et nous sommes en capacité d’accompagner les demandes de nos clients, en particulier pour les prestations SOC.

En cette période de rentrée, un rappel sur l’adresse de contact de la cellule Cyllene Cyber à privilégier pour les demandes d’infos (expertises de la cellule, offres commerciales, etc…) et les problèmes internes de sécurité, remontées d’incidents : Cyber@groupe-cyllene.com. Pour mémoire, l’adresse SOC@groupe-cyllene.com n’est destinée qu’à la réception de mails provenant d’expéditeurs (clients, services de l’État…) Explicitement autorisés à l’utiliser.

Les séances de sensibilisation obligatoires pour tous les nouveaux arrivants au sein du Groupe ont repris. Elles sont organisées par le département RH qui organise les dates et les groupes en liaison avec les managers et l’activité. Elles peuvent se dérouler à Nanterre ou Procession. Elles vont être complétées par des séances plus « techniques » destinées en particulier aux développeurs.

L’actualité Cyber pour tous

- L’aperçu des principales menaces de sécurité mobile en 2022

Votre smartphone est votre compagnon quotidien. Il y a de fortes chances que la plupart de vos activités en dépendent, de la commande de nourriture à la prise de rendez-vous médicaux. Cependant, le paysage des menaces nous rappelle toujours à quel point les smartphones peuvent être vulnérables. Les principales menaces pour la sécurité mobile sont la fuite de données, un logiciel espion prétendant être une mise à jour, les logiciels malveillants via SMS. Mais alors comment défendre son appareil mobile, utilisez des systèmes d’exploitation mis à jour, ayez toujours un pare-feu sécurisant votre appareil, soyez prudent sur les magasins d’applications, utilisez un VPN et ne jailbreakez / rooter pas votre appareil. Pour en savoir plus, nous vous invitons à lire l’article de Thehackernews.

- Cybersécurité : le gouvernement lance son module «Assistance cyber en ligne»

À l’occasion du Forum International de la Cybersécurité (FIC) 2022 qui s’est déroulé à Lille, le gouvernement a annoncé le lancement de son module «Assistance cyber en ligne», propulsé par le dispositif cybermalveillance.gouv.fr. Ce module s’adresse aussi bien aux particuliers, qu’aux entreprises ou aux administrations publiques. Il peut être intégré sur n’importe quel site Internet, sous la forme d’un widget qui va venir se positionner sur l’écran. En cliquant dessus, l’utilisateur peut accéder à ce fameux outil de diagnostic en ligne, sans même quitter le site sur lequel il se trouve, même si au final on est renvoyé vers une page d’aide du site cybermalveillance.gouv.fr. Une série de questions est posée pour effectuer le diagnostic : statut (particulier, entreprise…), où se situe le problème (ordinateur, smartphone, site Internet, e-mail, banque…), ce que constate l’utilisateur (fonctionnement anormal, message d’alerte, piratage constaté…), etc… La souscription est gratuite et le gouvernement mentionne que l’intégration du module «Assistance cyber en ligne» est simple, tout en étant configurable. Au sein d’un espace privé, le site qui intègre le module bénéficie de statistiques des menaces rencontrées par les victimes. L’article est consultable sur le site d’IT-Connect.

- Vers le renforcement du cadre réglementaire européens cyber (NIS 2)

Le 13 mai 2022 un accord provisoire a été annoncé entre le Conseil européen et le Parlement européen portant sur les mesures contenues dans la directive NIS 2 visant à mettre à jour et renforcer les exigences juridiques européennes en termes de cybersécurité. Les principales mesures visées par la directive NIS 2 sont la précision et l’extension du champ d’application de la directive, l’extension des obligations de cybersécurité (principalement sur la gestion des risques, les obligtions de reporting, la divulgation de vulnérabilités, les contrôles, les sanctions). L’effort d’actualisation, de renforcement et d’harmonisation des exigences européennes de cybersécurité ne peut être que salué au vu de la place centrale qu’occupent désormais les risques cyber d’un point de vue géostratégique, économique ou social. La prise en compte des entités tierces, le déplacement vers une approche proactive, et la prise en compte des évolutions des pratiques comme celle de vulnerability disclosure font de ce texte une avancée certaine pour encourager le développement d’une Europe digitale forte et soudée. L’article est consultable sur le site de journaldunet.

Sécurité Technique

- SearchNightmare : une nouvelle faille zero-day qui affecte Windows

Mauvaise semaine pour Microsoft avec la découverte par des chercheurs d’une vulnérabilité critique, nommée Follina et devenue la CVE-2022-30190. Elle s’appuie sur des documents Word malveillant capable d’exécuter des commandes PowerShell via l’outil de diagnostic Microsoft (MSDT). Hier, c’est autour de l’outil de Windows Search d’être utilisé pour ouvrir automatiquement une fenêtre de recherche. Là encore le mode opératoire est similaire avec le simple lancement un document Word. Le problème de sécurité peut être exploité car Windows supporte un gestionnaire de protocole URI appelé « search-ms ». Il donne la capacité aux applications et aux liens HTML et lancer des recherches personnalisées sur un terminal. En l’absence de patch, Microsoft propose une solution d’atténuation. Ainsi, les administrateurs et les utilisateurs peuvent bloquer les attaques exploitant CVE-2022-30190 en désactivant le protocole URL MSDT. Par ailleurs, l’antivirus Microsoft Defender 1.367.719.0 ou une version plus récente contient désormais des détections de l’exploitation possible de vulnérabilités sous différentes signatures. L’article est consultable sur le site Lemondeinformatique.

- La bague Zimbra permet de voler des identifiants de messagerie sans interaction de l’utilisateur

Des détails techniques sont apparus sur une vulnérabilité de haute gravité affectant certaines versions de la solution de messagerie Zimbra que les pirates pourraient exploiter pour voler des identifiants sans authentification ni interaction de l’utilisateur. Le problème de sécurité est actuellement suivi en tant que CVE-2022-27924 et affecte les versions 8.8.x et 9.x de Zimbra pour les versions open-source et commerciales de la plate-forme. La faille a été décrite dans un rapport de chercheurs de SonarSource, qui l’ont résumée comme «l’empoisonnement Memcached avec une requête non authentifiée». L’exploitation est possible via une injection CRLF dans le nom d’utilisateur des recherches Memcached qui est une instance de service interne qui stocke des paires clé/valeur pour les comptes de messagerie afin d’améliorer les performances de Zimbra en réduisant le nombre de requêtes HTTP au service de recherche. Memcache définit et récupère ces paires à l’aide d’un protocole textuel simple. Les chercheurs expliquent qu’un acteur malveillant pourrait écraser les entrées de route IMAP pour un nom d’utilisateur connu via une requête HTTP spécialement conçue à l’instance vulnérable de Zimbra. Ensuite, lorsque l’utilisateur réel se connecte, le proxy Nginx dans Zimbra transmet tout le trafic IMAP à l’attaquant, y compris les informations d’identification en texte brut. Le 10 mai, le fournisseur de logiciels a résolu les problèmes via ZCS 9.0.0 Patch 24.1 et ZCS 8.8.15 Patch 31.1 en créant un hachage SHA-256 de toutes les clés Memcache avant de les envoyer au serveur. Pour en savoir plus sur les détails techniques de la vulnérabilité, n’hésitez pas à consulter cet article depuis le site web de Bleepingcomputer.

- Microsoft a corrigé la faille zero-day Follina qui touche le composant MSDT

Au sein de son Patch Tuesday de juin 2022, Microsoft a introduit un correctif pour la vulnérabilité zero-day baptisée «Follina» qui touche le composant MSDT de Windows. La faille de sécurité Follina est exploitée au travers de documents Word malveillants qui s’appuient sur un appel «ms-msdt://» pour exécuter du code malveillant (commandes PowerShell, par exemple) sur les machines, sans même avoir besoin d’utiliser une macro. Le fameux composant MSDT pour Microsoft Support Diagnostics Tool, est un utilitaire de Microsoft qui est utilisé pour collecter des données qui seront ensuite analysées par le support afin de diagnostiquer et résoudre un incident. Ici, son usage est détourné. Cette vulnérabilité touche toutes les versions de Windows, à partir de Windows 7 et Windows Server 2008. Dans son bulletin de sécurité associé à la CVE-2022-30190 (Follina), la firme de Redmond précise : «Microsoft recommande vivement aux clients d’installer les mises à jour afin d’être entièrement protégés contre cette vulnérabilité. Les clients dont les systèmes sont configurés pour recevoir des mises à jour automatiques n’ont pas besoin de prendre d’autres mesures.». Par ailleurs, Microsoft invite ses clients à installer la mise à jour dès que possible. C’est compréhensible puisque cette vulnérabilité est exploitée activement dans le cadre d’attaques informatiques, notamment par les groupes de cybercriminels TA413 et TA570. L’article est consultable sur le site d’IT-Connect.

Comprendre et Appliquer la protection des données

- Comment PostgreSQL Anonymizer aide les entreprises à se conformer au RGPD

Dalibo vient de mettre la touche finale à PostgreSQL Anonymizer, une solution qui permet d’anonymiser les données à la source. Cet outil clé pour la mise en œuvre d’une stratégie de privacy by design a su intéresser la DGFiP et bioMérieux. La plupart des outils d’anonymisation utilisent le principe de l’ETL (Extract, Transform, Load), qui consiste à se connecter à la base de données, à en extraire les informations voulues puis à les anonymiser. Le traitement visant à se conformer au RGPD est donc fait lors de la phase d’exploitation de la donnée et non dans la base de données elle-même. « Avec cette méthode, on sort la donnée de PostgreSQL. Pour des raisons de sécurité, nous préférerions que ce soit PostgreSQL qui anonymise lui-même les données et non un outil externe. » Avec PostgreSQL Anonymizer, les architectes de base de données peuvent dès la conception préciser les règles de masquage à appliquer à telle ou telle colonne de la base de données, recollant ainsi au principe de privacy by design prôné par le RGPD. L’architecte de la base de données est en mesure de repérer les identifiants indirects et de préciser comment les protéger. Et lorsqu’une nouvelle technique permet d’identifier une personne, elle est remontée à l’administrateur de la base de données, afin qu’il crée une règle adaptée. Règle qui sera alors globale et intégrée directement dans le modèle de données, et non uniquement appliquée lors du traitement incriminé. PostgreSQL Anonymizer 1.0 est accessible gratuitement, sous licence open source, depuis le site du Dalibo Labs. N’hésitez pas à consulter l’article de ZDNet.

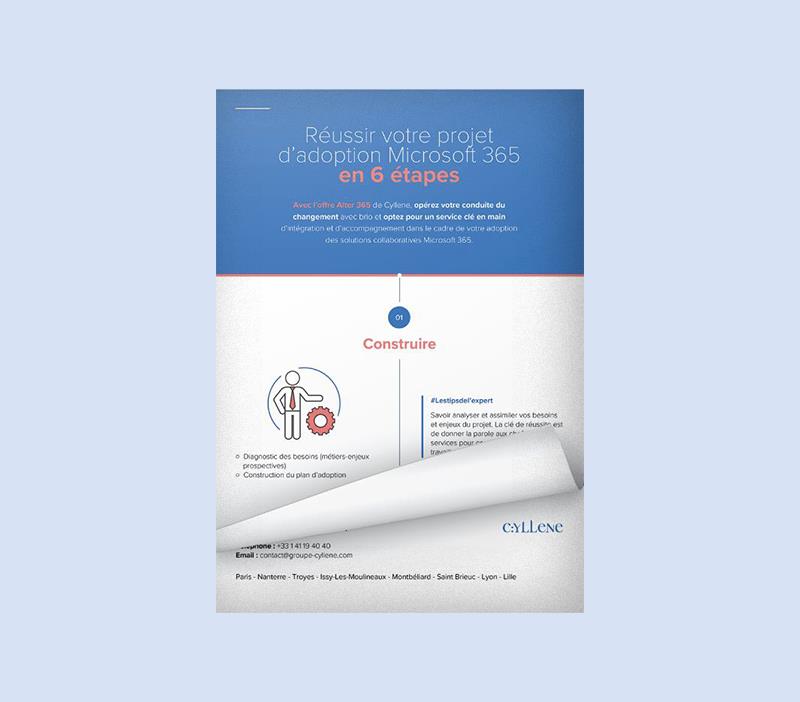

Alter365: 6 key steps to a successful Microsoft 365 adoption project

Opérez votre conduite du changement avec brio et optez pour un service clé en main d’intégration et d’accompagnement dans le cadre de votre adoption des solutions collaboratives Microsoft 365

I – Construire

II – Communiquer

III – Migrer

IV – Engager

V – Mesurer

VI – Assister et produire

Cyllene Newsletter - Second Quarter 2022

At last, summer is upon us, and it's shaping up to be just like the old days, with no gauges or masks on public transport, and no vaccination pass... Just like the old days?... Well, not quite, because this strange period of the year has created vocations in the countryside and led to the desertion of night and weekend jobs. The hospital and catering industries are suffering, but people still find it natural to take advantage of their free time to go out for dinner, or to be called in at 3 a.m. with a toothache. So how did people manage in the old days?

Cyllene Newsletter - First Quarter 2022

Here we are, already at the end of March, and despite the hope linked to the departure of this viral friend who has kept us so busy over the last few years, morale is still not high, with the skies darkening in the east. The world seems to be struggling to shake off its gloom, with talk of stress, psychological support, burn-out, everything is anxiety-provoking without anyone being able to say what ailment they're really suffering from... We're healthy, fed, housed and entertained. Is it reasonable to complain when you compare our daily lives to those of a Ukrainian?

The power of search: How to make Google your best friend?

Google, c’est 80 000 requêtes sur son moteur de recherche chaque seconde, soit 6,9 milliards par jour. Vous l’aurez compris, le SEARCH représente un vaste terrain de jeu pour les marques, peu importe le secteur !

I – Qu’est-ce que le SEARCH ?

II – Enjeux et bénéfices

III – L’intention de recherche

IV – Pensez à diversifier vos contenus

V – Synergie SEO/SEA

VI – Conclusion et Checklist pour une stratégie SEARCH réussie

Balt et Cyllene dévoilent leur application au service des praticiens : iBalt

Depuis 40 ans, Balt développe son expertise centrée sur l’organe le plus mystérieux et le plus complexe du corps humain, le cerveau. Ce pionnier français est à la pointe de l’innovation dans le domaine de la Neuroradiologie Interventionnelle. En 2020, il fait appel à Cyllene, opérateur de transformation digitale, pour créer son application à destination des praticiens: iBalt.

iBalt, l’assistant mobile du Neuroradiologue Interventionnel

Aujourd’hui, Balt, champion de la medtech française, rayonne à l’international avec un portefeuille de produits qui s’est construit depuis plusieurs décennies. L’entreprise digitalise désormais son expérience client avec le lancement de son application : iBalt. Elle combine des informations techniques liées aux compatibilités et à l’utilisation des produits et des outils pratiques tels que la conversion des 3 unités French, inch & mm.

Nous sommes ravis de voir le projet iBalt se concrétiser. Les Neuroradiologues Interventionnels pourront désormais consulter les informations techniques produits & compatibilités à tout moment.

Anne-Charlotte Galimont – Senior Manager International Marketing chez Balt.

Après 8 mois de travail, de la conception au design en passant par le développement en Flutter, l’application mobile iBalt est disponible depuis le 07 juillet sur les deux OS, avec un rendu très similaire sur les deux interfaces. Elle est à la fois flexible et disponible offline.

Pierre Logan – Product Owner Data chez Cyllene.

Cyllene & Balt : partenaires autour d’un projet d’accessibilité digitale simplifiée et sécurisée

iBalt représente une des premières étapes de la digitalisation pour Balt, au service des praticiens. Au-delà de la numérisation des informations liées au catalogue produits et aux conversions, Balt & Cyllene travaillent conjointement sur le développement d’une authentification SSO : un point d’accès unique et sécurisé pour que les Neuroradiologues Interventionnels accèdent à l’ensemble des services numériques Balt. Une manière d’utiliser la technologie pour améliorer leur expérience utilisateur.

Informations techniques : L’application iBalt est gratuite et compatible sur smartphones et tablettes

avec les versions d’OS suivantes : iOS 9 minimum / Android 10 minimum.

Cette application est disponible depuis le 7 juillet, sur Apple Store et Google Play.

Spookies stories : Find out why you need to protect your digital environment from cyber attacks!

A l’occasion du mois européen de la cybersécurité, les experts de Cyllene nous racontent leurs histoires les plus effrayantes en matière de sécurité numérique et nous prouvent, encore une fois, l’importance de bien se protéger contre les attaques en tout genre sur le web…

Histoire n°1 : Bon Sang de bonsoir !

Après avoir lu un article sur un malware ciblant les infrastructures VMware, l’un de nos clients décide de lancer un scan de vulnérabilités sur ses serveurs hébergés chez Cyllene. Il découvre, avec effroi, des services d’accès distants ouverts. Bien que filtré en accès, il nous appelle en urgence pour nous demander des conseils. Les serveurs concernés n’étaient pas sous notre responsabilité, mais nous l’avons guidé pour fermer rapidement les services en question, qu’il avait laissé ouverts à l’installation.

Antoine Sampatrou – Expert sécurité chez Cyllene

Histoire n°2 : Une histoire à glacer le sang…

Un de nos clients spécialisés dans l’événementiel nous contacte complètement paniqué. Il était en train de subir une attaque modifiant entièrement les pages de son site web en plein milieu d’un événement.

Frédéric Crestin – Expert sécurité chez Cyllene

Nous avons, sur-le-champ, mobilisé deux consultants de la cellule sécurité de Cyllene pour résoudre la situation. La faille à l’origine du problème a été rapidement identifiée et corrigée avant la fin de la journée. De plus, grâce aux backups assurés par Cyllene, une restauration très rapide du site web impacté a été possible.

Histoire n°3 : Farce ou friandise !

Un jour, un de nos clients nous appelle pour nous informer que cela fait déjà deux fois que des collaborateurs subissent une « arnaque au Président », très bien préparée via leur messagerie.

Renald Amory – Expert sécurité chez Cyllene

L’analyse des mails incriminés, et quelques interviews des collaborateurs concernés de la filiale nordique plus tard … Nous nous apercevons que les mots de passe des messageries de certains n’avaient pas été modifiés depuis des mois, et pour certains depuis des années ! L’informatique des filiales lointaines était plutôt « auto-géré » …. Ce qui n’est plus le cas maintenant.

Avouez que vous avez eu peur…Rassurez-vous, nous sommes là pour faire la chasse aux fantômes avec notre potion de préconisations.

Nos collaborateurs sont continuellement sensibilisés aux bonnes pratiques en matière de sécurité grâce à des réunions de sensibilisation à la cybersécurité et à la sécurité physique lors de leur parcours d’intégration, mais aussi au travers de communications régulières sur la thématique, la mise en place d’une charte informatique exigeante et des niveaux d’habilitation sont assurés sur les postes les plus sensibles.

Vous aussi adoptez les bon gestes

- Choisissez un BON mot de passe : personne ne doit accéder à vos plus grands grimoires.

- Dépoussiérez régulièrement vos appareils numériques : mises à jour et sauvegardes régulières.

- Protégez vos informations personnelles et votre identité numérique : n’en dîtes pas trop sur vous…

- Protégez vos données lors de vos déplacements : le décollage en balais volant ce n’est pas évident !

- Sécurisez votre wi-fi : cela vous évitera d’ouvrir un portail maléfique…

- Séparez vos usages professionnels de vos usages personnels : la poudre d’escampette ne se mélange jamais avec les larmes de sirène.

- Soyez prudent lorsque vous ouvrez vos messages électroniques : un mauvais sort peut arriver en un clic.

- Soyez vigilant pendant vos achats en ligne : sinon, vous vous retrouverez sans le sou.

- Téléchargez les programmes et logiciels sur les sites officiels des éditeurs : rien ne vaut une véritable baguette magique !

- Choisissez un acteur de confiance pour assurer votre défense : chez Cyllene, on sait y faire avec les fantômes…